Свежая публикация исследователей из Калифорнийского университета в США наглядно демонстрирует интересный факт: оптические датчики компьютерных мышек стали настолько чувствительны, что, помимо перемещений по поверхности, могут фиксировать малейшие вибрации, происходящие, например, от разговора двух людей неподалеку. Атака, названная Mic-E-Mouse, в теории позволит подслушивать переговоры в «секретных» помещениях, если атакующему каким-то образом удастся перехватить данные, поступающие от мыши. Как это обычно бывает с подобными научными работами, предложенный метод имеет достаточно много ограничений.

Особенности атаки Mic-E-Mouse

Сразу определимся — какая угодно мышь для этой атаки не подходит. Требуются модели с наиболее чувствительными оптическими датчиками. Такой датчик представляет собой предельно упрощенную видеокамеру, «снимающую» поверхность стола с разрешением 16×16 или 32×32 пикселя. Электронная схема мыши сравнивает «соседние» кадры и за счет этого определяет, на какое расстояние и в какую сторону была перемещена мышь. То, насколько часто такие снимки делаются, определяет итоговую разрешающую способность мыши, выраженную в точках на дюйм. Чем выше разрешение, тем меньше пользователю надо двигать мышь, чтобы переместить курсор на экране в нужное место. Но есть еще один показатель: частота, с которой данные от мыши передаются в компьютер. Чувствительный датчик в мыши, которая редко передает данные, ничем не поможет. Чтобы атака Mic-E-Mouse в принципе была возможна, нужна мышь как с высокой разрешающей способностью (10 тысяч точек на дюйм или больше), так и с высокой частотой отправки данных (4 тысячи раз в секунду или больше).

Для чего это нужно? Человеческая речь, которую исследователи собирались подслушивать, слышна в диапазоне частот примерно от 100 до 4000–6000 герц. На поверхности находящихся неподалеку предметов речь вызывает вибрации, возникающие от звуковых волн. Чтобы эти вибрации можно было зафиксировать, нужен крайне чувствительный сенсор, а данные от него должны передаваться на ПК в наиболее полном виде. Частота обновления данных здесь наиболее важна. Согласно теореме Котельникова, аналоговый сигнал в определенном диапазоне частот можно оцифровать, если применяется удвоенная частота дискретизации этого сигнала. Соответственно, мышь, передающая данные с частотой 4000 герц, в теории может «захватывать» звуковой диапазон с частотой максимум до 2000 герц. Но что вообще получается при «записи на мышь»? Давайте посмотрим:

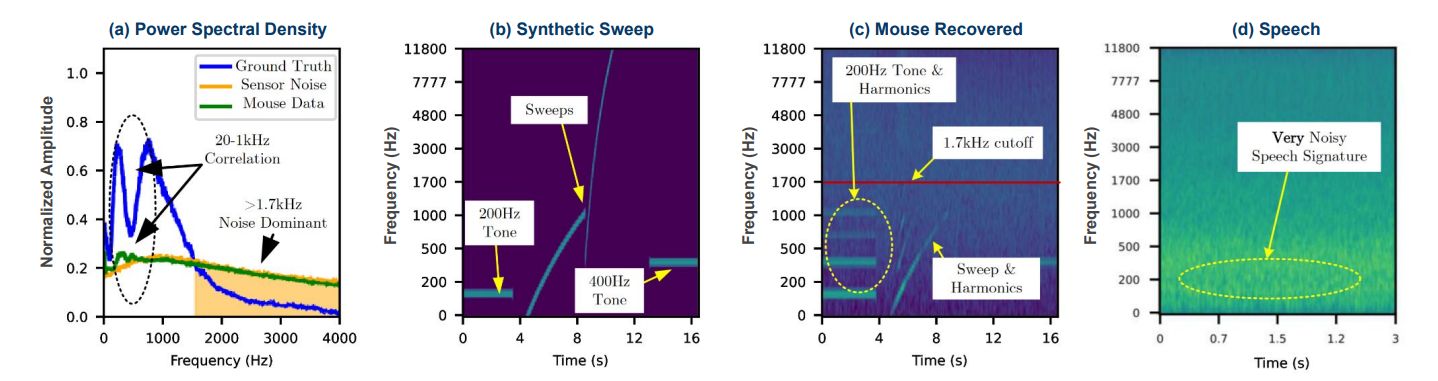

Результаты исследования чувствительности оптического датчика компьютерной мыши для захвата звуковой информации. Источник

На графике (а) синим цветом показана частотная характеристика, свойственная человеческой речи, это исходные данные. Зеленый цвет — то, что удалось захватить с помощью компьютерной мыши. Желтый график — уровень шума. Зеленый график крайне плохо соответствует исходной звуковой информации и практически полностью тонет в шумах. То же самое, но уже в спектральном представлении, показано на графике (d). Выглядит так, будто восстановить из этой информации хоть что-нибудь невозможно. Но давайте посмотрим на графики (b) и (c). В первом показаны исходные тестовые сигналы: тоны с частотой 200 и 400 герц, а также сигнал переменной частоты от 20 до 16 000 герц. На графике (c) те же сигналы, но захваченные с датчика компьютерной мыши. Видно, что какая-то информация все же сохраняется, хотя верхний предел частот, которые можно перехватывать, составляет 1700 герц.

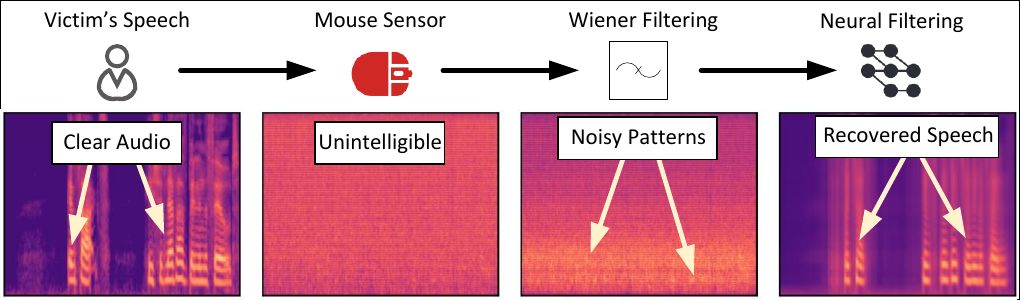

К этим чрезвычайно зашумленным данным было применено сразу два метода фильтрации. Во-первых, это давно известный метод Винеровского оценивания, а во вторых — фильтрация с помощью системы машинного обучения, натренированной на «чистых» голосовых данных. Получается вот что:

Спектральный анализ аудиосигнала на разных этапах фильтрации. Источник

Слева направо здесь показаны: исходный сигнал, сырые данные с датчика мыши (максимально шумные) и два этапа фильтрации. В результате чего получается нечто очень похожее на исходный материал. Какую атаку можно построить на базе такой записи? Исследователи предлагают следующий сценарий: есть некоторая секретная комната, в которой установлен компьютер и происходят переговоры двух людей. Звук речи вызывает вибрации воздуха, которые передаются на столешницу, а со столешницы — на мышь, подключенную к ПК. На компьютере установлена вредоносная программа, которая перехватывает данные с мыши и отправляет их на сервер злоумышленников. Уже там производятся обработка и фильтрация сигнала, до полной реконструкции речи. Звучит неплохо, да? Увы, в этом сценарии есть много проблем.

Суровые ограничения

Главное преимущество «мышиного метода» — необычный вектор атаки. Для получения данных от мыши не требуется особых привилегий, соответственно, защитные решения не смогут зарегистрировать сам факт прослушки. Впрочем, максимально детализированные данные от мышки получают далеко не все программы, то есть для атаки потребуется либо писать собственный софт, либо взломать или модифицировать какое-нибудь специализированное ПО, которое с такими данными работать умеет.

Далее. Мышей с требуемыми параметрами (разрешение от 10 000 точек на дюйм, частота передачи данных от 4 тысяч раз в секунду) не так уж и много. Исследователи нашли десяток возможных кандидатов, а протестировали атаку на двух моделях. Это не самые дорогие устройства, например мышь Razer Viper 8KHz стоит 50 долларов. Но это игровые мыши, которые вряд ли случайно окажутся подключенными к рабочей системе. Таким образом, атака Mic-E-Mouse сделана «на вырост» — исследователи предполагают, что со временем датчики высокого разрешения будут устанавливаться даже в самые обычные офисные модели.

Точность метода невелика. В лучшем случае удавалось распознавать 50–60 процентов исходного материала. И наконец, надо учитывать, что в целях эксперимента исследователи попытались максимально упростить себе жизнь. Они захватывали не настоящий разговор, а воспроизводили человеческую речь через компьютерные динамики. Сверху на динамики была установлена картонная коробка с отверстием. Отверстие закрывалось мембраной, на которой стояла мышь. То есть источник речи мало того что был искусственный, так еще и находился в считаных сантиметрах от оптического сенсора! Авторы работы пробовали закрывать «дырку» тонким листом бумаги или картона — и точность распознавания сразу падала до неприемлемых значений 10–30%. О надежной передаче вибраций от толстой столешницы даже речи не идет.

Осторожный оптимизм и модель безопасности

Все же отдадим должное исследователям: они нашли еще один вектор атаки с использованием неожиданных свойств компьютерного железа, о котором раньше никто не задумывался. Для первого подхода результат получился замечательный, и потенциал для дальнейшего изучения этой темы, несомненно, есть. Ведь американские исследователи использовали машинное обучение только для фильтрации сигнала. Восстановленные аудиоданные затем прослушивались живыми людьми. Что, если использовать нейросети и для распознавания?

Конечно, подобные работы имеют крайне узкое практическое применение. Для тех организаций, чья модель безопасности должна учитывать даже настолько параноидальные сценарии, авторы исследования предлагают ряд мер защиты. Подключение мышей с датчиком высокого разрешения можно просто запретить — как организационными мерами, так и технически, добавив соответствующие модели в стоп-лист. Можно раздать сотрудникам мышиные коврики, гасящие любые вибрации. Куда более актуален вывод, касающийся защиты от вредоносного ПО: иногда атакующие могут использовать абсолютно нетипичные функции программ для причинения вреда пользователю (в данном случае для шпионажа). Даже такие сложные случаи имеет смысл выявлять и анализировать. Иначе потом не получится даже выяснить, от чего произошла утечка.

Бизнес — Блог Касперского